正文内容 评论(0)

在本月初微软曾发布安全公告,宣布了一个存在于Windows Shell中的0day漏洞,在处理快捷方式文件(.LNK)时,Windows Shell会错误解析路径,并可能导致恶意代码攻击。该漏洞可以通过本地的USB驱动设备或是远程的网络共享、WebDAV执行远程代码攻击,包括Windows 7 SP1 Beta在内的各版本均受此漏洞影响。

上周微软发布了一个Fix It小工具来暂时修复此漏洞,但是随着事态的发展,微软计划在当地时间下周一发布一个非例行补丁来修复这个漏洞(CVE-2010-2568)。

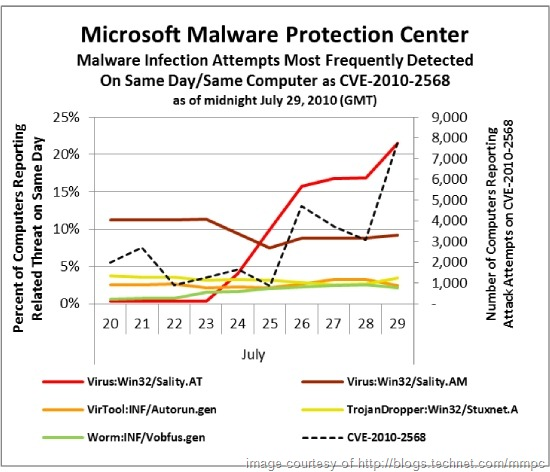

根据微软恶意软件防护中心(MMPC)和Microsoft Active Protection Program合作伙伴的共同调查,目前,已经有很多利用该漏洞进行攻击的病毒出现,近期最严重的要数“Sality.AT”,其攻击活跃程度已经超过了之前的Stuxnet。

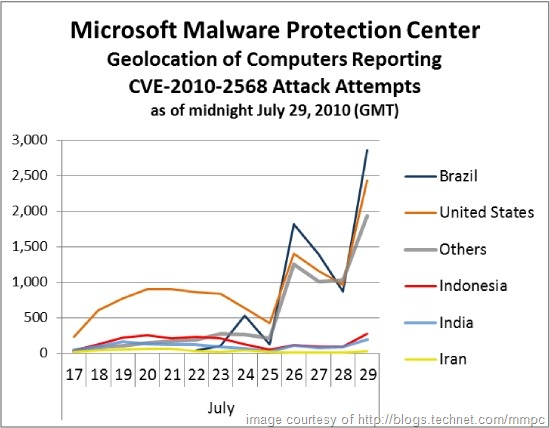

在受此漏洞影响的国家和地区中,巴西最为严重,其次为美国、印度尼西亚、印度和伊朗。在补丁没有发布之前,微软建议广大用户使用MSE、Microsoft Forefront Client Security、Windows Live OneCare、Forefront Threat Management Gateway、Windows Live Safety Platform或是第三方安全防护软件来保护自己的安全。

本文收录在

#Rambus

- 热门文章

- 换一波

- 好物推荐

- 换一波

- 关注我们

-

微博:快科技官方

快科技官方微博 -

今日头条:快科技

带来硬件软件、手机数码最快资讯! -

抖音:kkjcn

科技快讯、手机开箱、产品体验、应用推荐...